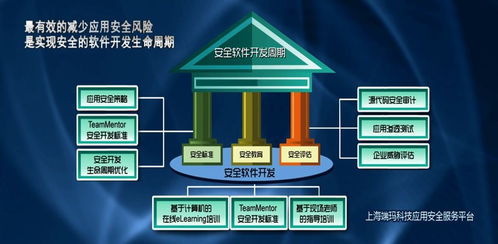

應用安全基礎 筑牢基礎軟件開發的安全防線

在數字化浪潮席卷全球的今天,軟件已成為驅動社會運轉的核心引擎。從個人應用到關鍵基礎設施,軟件的可靠性、穩定性和安全性直接影響著用戶體驗、企業資產乃至國家安全。軟件安全并非僅僅是在開發末期添加的一道屏障,而是貫穿于整個基礎軟件開發生命周期的核心要素。本文將探討在基礎軟件開發階段,如何構建堅實的應用安全基礎。

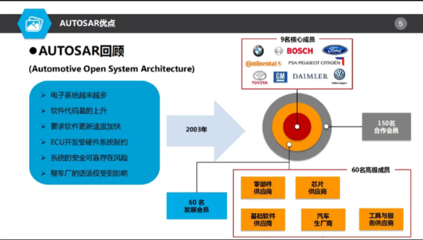

基礎軟件開發,通常指的是構建軟件系統底層、核心的組件、庫、框架或平臺。這些“基礎”部分一旦存在安全漏洞,其影響將是廣泛且深遠的,可能被上游的無數應用所繼承和放大。因此,在源頭——即基礎軟件的開發階段——植入安全基因,至關重要。

一、安全設計先行:從架構上規避風險

安全的軟件始于安全的設計。在基礎軟件的架構設計階段,就必須將安全作為核心考量。這包括:

- 最小權限原則:確保每一個模塊、進程或用戶只擁有完成其功能所必需的最低權限,限制潛在攻擊面。

- 縱深防御:不依賴單一安全機制,構建多層次、互補的安全防護體系,即使一層被突破,其他層仍能提供保護。

- 安全的默認配置:軟件出廠設置應是安全狀態,避免因用戶疏忽而引入風險。

- 威脅建模:系統性地識別潛在威脅、攻擊路徑和資產,從而在設計階段就有針對性地部署緩解措施。

二、安全編碼實踐:編寫“免疫”代碼

代碼是實現設計的最終載體,安全的編碼習慣是防御漏洞的第一道防線。開發人員應遵循:

- 輸入驗證與凈化:對所有外部輸入(用戶輸入、網絡數據、文件內容等)進行嚴格驗證、過濾和編碼,防止注入攻擊(如SQL注入、命令注入)。

- 內存安全:對于使用C/C++等語言開發的基礎軟件,需格外警惕緩沖區溢出、釋放后使用、空指針解引用等內存安全漏洞。利用安全函數、靜態分析工具和現代語言的安全特性(如Rust)是有效手段。

- 密碼學正確使用:避免自行設計加密算法,應使用經過廣泛驗證的、標準的密碼學庫和API,并正確管理密鑰。

- 錯誤與異常處理:安全地處理錯誤和異常,避免泄露敏感信息(如堆棧跟蹤、內部路徑),同時確保系統在異常狀態下仍能保持安全狀態。

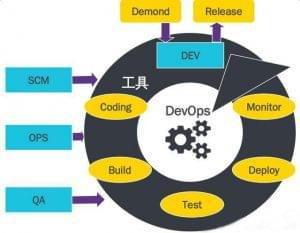

三、工具鏈與自動化:將安全融入開發流程

人工審查難免疏漏,利用自動化工具將安全審查“左移”并常態化,能極大提升效率與覆蓋率。

- 靜態應用程序安全測試(SAST):在不運行代碼的情況下分析源代碼或二進制文件,提前發現編碼規范違規、潛在漏洞和代碼缺陷。

- 動態應用程序安全測試(DAST):在運行狀態下測試軟件,模擬外部攻擊,發現運行時才能暴露的漏洞(如邏輯漏洞、配置錯誤)。

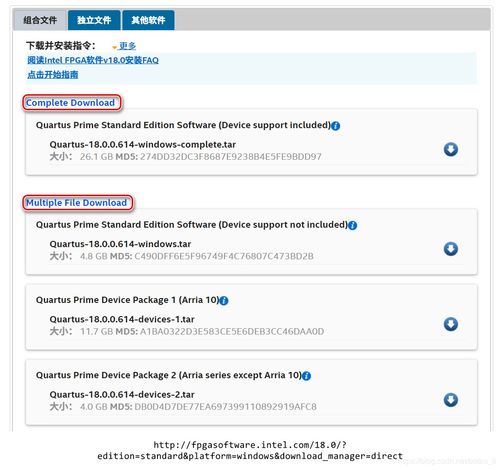

- 軟件成分分析(SCA):管理第三方開源組件和庫,持續監控已知漏洞(CVE),確保供應鏈安全。

- 持續集成/持續部署(CI/CD)管道集成:將上述安全測試工具集成到CI/CD管道中,實現每次代碼提交的自動安全門禁,確保不安全的代碼無法進入下一環節。

四、安全意識與文化建設:人是安全的基石

工具和流程最終需要人來執行和優化。培養開發團隊的安全意識至關重要。

- 安全培訓:定期對開發人員進行安全編碼、安全設計和最新威脅態勢的培訓。

- 安全冠軍:在團隊中培養或設立安全專員,作為安全知識的傳播者和實踐推動者。

- 安全評審:將安全評審作為代碼評審(Code Review)的必備部分,鼓勵同行從安全角度提出質疑和建議。

- 漏洞獎勵與正向激勵:建立內部漏洞報告和修復的獎勵機制,鼓勵開發人員主動發現和修復安全問題。

五、維護與響應:安全的持續旅程

軟件發布并非安全工作的終點。對于基礎軟件,長期的維護和快速的應急響應能力同樣關鍵。

- 漏洞管理與披露:建立清晰的漏洞接收、評估、修復和披露流程(如遵循負責任的披露原則)。

- 安全更新與補丁:為已發布的軟件提供及時的安全更新,并確保更新機制本身是安全、便捷的。

- 安全監控與日志:在軟件中內置必要的安全日志功能,便于在出現安全事件時進行追溯和分析。

****

基礎軟件開發中的應用安全,是一個從設計、編碼、測試到維護的全生命周期系統工程。它要求開發者從“功能實現者”轉變為“安全共建者”,將安全思維內化為一種本能。通過在架構層面構建韌性,在代碼層面消除缺陷,在流程層面嵌入自動化檢查,在文化層面提升全員意識,我們才能為上層應用打造一個真正可靠、可信的“基礎”。筑牢基礎軟件的安全防線,不僅是技術責任,更是對數字時代所有依賴者的莊嚴承諾。

如若轉載,請注明出處:http://www.marcopolofoshan.cn/product/67.html

更新時間:2026-01-07 09:43:14